Le Blog .OGO : News & Ressources

Tous les articles du blog

Cybersécurité & WAAP : 20 termes à connaître

Le monde de la cybersécurité applicative est riche en acronymes et en concepts techniques. Pour naviguer dans cet univers et comprendre les enjeux de la protection de vos applications web et de vos API, il est essentiel de maîtriser le vocabulaire de base. Ce lexique définit 20 termes incontournables liés au WAAP et à la cybersécurité. Notre dossier complet “WAAP & Cyberattaque : Le guide de la protection applicative moderne”

Attaques Zero-Day : Le rôle de l’IA et de l’analyse d’anomalies dans la détection proactive

Une attaque zero-day (ou « jour zéro ») est le cauchemar de toute équipe de sécurité. Elle exploite une vulnérabilité logicielle qui n’est pas encore connue du public ou de l’éditeur du logiciel. Par définition, il n’existe ni correctif, ni signature pour la détecter. Les systèmes de sécurité traditionnels, qui reposent sur la reconnaissance de menaces connues, sont totalement aveugles à ce type d’attaque. Face à cette menace invisible, une approche réactive est vouée à l’échec. C’est là que l’intelligence artificielle (IA) et l’analyse d’anomalies, au cœur des solutions de Web Application and API Protection (WAAP) modernes, changent la donne en passant d’une posture de défense réactive à une posture proactive et prédictive. Le Principe : Apprendre la « normalité » pour détecter l’ »anormalité » Le paradigme de l’IA en cybersécurité est simple : au lieu de chercher des signatures de ce qui est « mauvais », on apprend à reconnaître en détail ce qui est « normal ».

Mitigation des Bots : Comment l’analyse comportementale et le fingerprinting déjouent les bots malveillants

Une part toujours plus grande du trafic sur Internet n’est pas humaine. Les bots, ces programmes automatisés, sont responsables d’une multitude d’activités, des plus utiles (indexation par les moteurs de recherche) aux plus néfastes : credential stuffing, web scraping, fraude au clic, ou encore scalping d’inventaire. Les bots malveillants les plus sophistiqués sont conçus pour imiter le comportement humain, rendant les défenses traditionnelles basées sur les adresses IP ou les signatures obsolètes. Pour contrer cette menace, les solutions de Web Application and API Protection (WAAP) modernes s’appuient sur deux techniques de pointe : l’analyse comportementale et le fingerprinting. L’analyse comportementale : Démasquer le Bot par ses actions Plutôt que de se demander « qui » est le visiteur (son IP), l’analyse comportementale se concentre sur « comment » il agit. Les humains interagissent avec un site web de manière unique, presque chaotique, tandis que les bots, même les plus avancés, suivent des schémas programmés.

Protéger vos applications contre l’OWASP Top 10 avec un WAAP intelligent

Pour tout DSI, CISO, développeur ou chef de projet, la liste OWASP Top 10 est plus qu’un simple document de référence ; c’est la cartographie des menaces les plus critiques et les plus répandues qui pèsent sur les applications web modernes. De l’injection SQL aux failles de contrôle d’accès, ces vulnérabilités sont les vecteurs d’attaque privilégiés par les cybercriminels pour orchestrer des vols de données, des interruptions de service et des atteintes dévastatrices à la réputation. Face à ce panorama, les défenses traditionnelles, comme les pare-feu d’applications web (WAF) basés sur des signatures, montrent de plus en plus leurs limites. Ils sont souvent réactifs, génèrent un bruit d’alerte considérable et peinent à contrer les attaques zero-day ou les menaces qui exploitent la logique métier. La complexité croissante des applications, l’explosion des API et la sophistication des attaquants exigent une nouvelle génération de défense : le WAAP (Web Application and API

Sécurité des API : Comment un WAAP vous protège contre le Top 10 OWASP API Security

Les API (Application Programming Interfaces) sont devenues la colonne vertébrale des applications modernes, des microservices et de l’économie numérique. Cette omniprésence en fait une cible de choix pour les cybercriminels. Conscient de ces risques spécifiques, l’OWASP a créé une liste dédiée : l’OWASP API Security Top 10. Une solution de Web Application and API Protection (WAAP) est précisément conçue pour adresser ces menaces, là où un WAF traditionnel serait insuffisant. Voyons comment un WAAP protège contre les vulnérabilités les plus critiques de la liste 2023. API1:2023 – Autorisation défaillante au niveau de l’objet (BOLA) Considérée comme la menace la plus grave, la BOLA (Broken Object Level Authorization) se produit lorsqu’un utilisateur peut accéder à des objets de données qui ne lui appartiennent pas. API2:2023 – Authentification défaillante (Broken Authentication) Cette vulnérabilité couvre les failles dans les mécanismes d’authentification, comme l’absence de limitation de débit sur les points de connexion. API4:2023

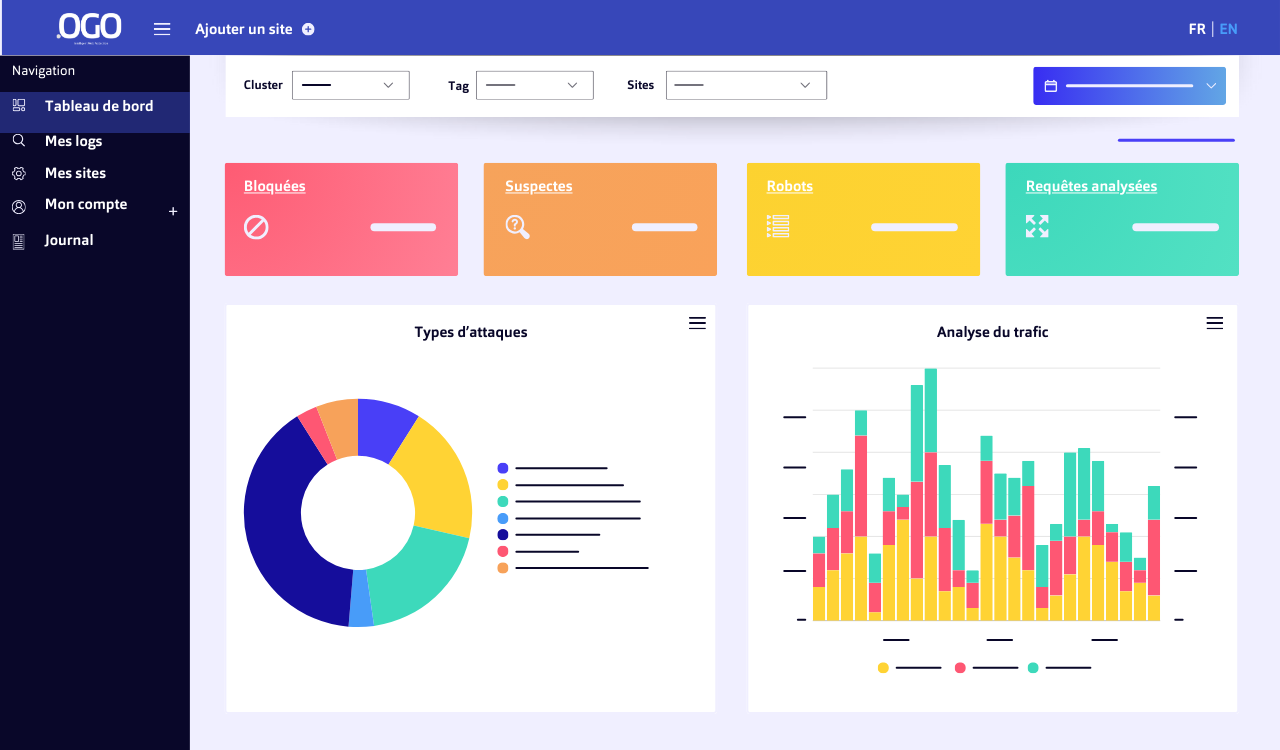

Les 4 piliers du WAAP décortiqués : WAF, API Security, Anti-DDoS et Bot Mitigation

Le terme WAAP (Web Application and API Protection) désigne une approche de sécurité moderne et intégrée, conçue pour protéger l’ensemble de la surface d’attaque de vos applications. Selon la définition de Gartner, une solution WAAP repose sur la consolidation de quatre piliers fondamentaux : le pare-feu d’applications web (WAF), la sécurité des API, la protection anti-DDoS et la mitigation des bots. La véritable force du WAAP ne réside pas seulement dans chacune de ces capacités, mais dans leur synergie. Ensemble, ils forment un bouclier multicouche et intelligent. Décortiquons chacun de ces piliers pour comprendre leur rôle et leur interaction. Pilier 1 : Le WAF de Nouvelle Génération Le Web Application Firewall (WAF) est le cœur historique de la protection applicative. Son rôle est d’inspecter le trafic HTTP/HTTPS pour bloquer les attaques qui exploitent les vulnérabilités du code d’une application, comme celles du Top 10 de l’OWASP (injections SQL, Cross-Site Scripting,

WAAP vs. WAF : Comprendre les différences clés pour une protection optimale

Dans le lexique de la cybersécurité, les acronymes abondent, créant souvent une confusion qui peut s’avérer coûteuse pour les entreprises. Parmi les plus courants, WAF (Web Application Firewall) et WAAP (Web Application and API Protection) sont fréquemment utilisés de manière interchangeable. Pourtant, cette simplification est trompeuse et dangereuse. Si le WAF a longtemps été le pilier de la sécurité applicative, le WAAP représente son évolution indispensable, une réponse plus complète à un paysage de menaces radicalement transformé. Pour les ingénieurs sécurité, les administrateurs réseau et les décideurs IT, comprendre la distinction fondamentale entre ces deux technologies n’est pas un simple exercice sémantique ; c’est une nécessité stratégique pour bâtir une forteresse numérique capable de résister aux assauts modernes. Cet article a pour vocation de déconstruire ces deux concepts, de comparer en détail leurs fonctionnalités, leurs capacités de détection et leurs cas d’usage, afin de vous donner les clés pour faire

Phishing et e-commerce : Stratégies éprouvées pour protéger vos clients et votre réputation

Dans l’écosystème du e-commerce, la confiance est votre capital le plus précieux. Or, une menace insidieuse cherche constamment à saper cette confiance en usurpant votre identité pour tromper vos clients : le phishing, ou hameçonnage. Le phishing est une technique de cybercriminalité qui consiste à envoyer des communications frauduleuses (généralement des e-mails) en se faisant passer pour une entité de confiance – comme votre boutique en ligne – dans le but de dérober des informations sensibles telles que des identifiants de connexion ou des numéros de carte bancaire. Une campagne de phishing réussie peut avoir des conséquences dévastatrices, non seulement pour les clients victimes, mais aussi pour la réputation de votre marque. Ce guide pratique vous présente les stratégies à mettre en place pour sensibiliser vos clients et protéger votre entreprise contre cette menace omniprésente. Comment fonctionne une attaque de Phishing dans le Contexte E-commerce? Les attaquants sont devenus experts

Protéger vos applications contre l’OWASP Top 10 avec un WAAP intelligent

L’OWASP Top 10 est la référence mondiale des risques de sécurité les plus critiques pour les applications web. Publiée par l’Open Web Application Security Project, cette liste est un guide essentiel pour les développeurs et les responsables de la sécurité. Une solution de Web Application and API Protection (WAAP) moderne, dotée de capacités d’intelligence artificielle, est spécifiquement conçue pour fournir une défense en profondeur contre ces menaces. Voyons concrètement comment un WAAP intelligent neutralise les principales vulnérabilités de l’OWASP Top 10 2021. A01:2021 – Contrôle d’accès défaillant (Broken Access Control) C’est la menace la plus répandue. Elle survient lorsqu’un utilisateur peut accéder à des données ou des fonctions qui ne lui sont pas destinées. A02:2021 – Défaillances cryptographiques (Cryptographic Failures) Cette catégorie concerne la protection insuffisante des données sensibles, que ce soit en transit ou au repos. A03:2021 – Injection Une attaque par injection consiste à envoyer des données malveillantes

Nos ressources techniques à télécharger

Explorez nos ressources par secteur d'activité

Restez à la pointe de la cybersécurité, renforcez vos connaissances et découvrez comment .OGO Security résout des défis concrets.

Protéger votre e-commerce des attaques DDoS : Stratégies et Solutions

Pour un site e-commerce, l’indisponibilité est l’équivalent d’une porte fermée en plein jour de soldes. Chaque minute d’inaccessibilité se traduit par une perte de chiffre

Cybersécurité E-commerce : Le Guide Ultime pour Sécuriser Votre Plateforme et Vos Ventes

Le commerce en ligne n’est plus une option, c’est une force économique majeure. En 2024, le chiffre d’affaires mondial du e-commerce a dépassé les 6

[Infographie] Comprendre les vulnérabilités SQL Injection (SQLi) pour votre e-commerce

[Infographie] Comprendre les vulnérabilités SQL Injection (SQLi) pour votre e-commerce

La sécurité de vos actifs numériques est notre priorité

Découvrez pourquoi ils choisissent .OGO Security.

Prenez le contrôle de votre cybersécurité et de la souveraineté de vos données. Contactez nos experts pour une démonstration personnalisée et découvrez comment .OGO Security devient votre partenaire de confiance pour une présence en ligne sécurisée et performante.