Le Blog .OGO : News & Ressources

Tous les articles du blog

Bots malveillants : Comment stopper le credential stuffing et la fraude sur votre site e-commerce

Une armée silencieuse et invisible menace en permanence votre site e-commerce. Elle ne fait pas de bruit, ne sature pas votre bande passante, mais travaille sans relâche pour prendre le contrôle des comptes de vos clients, commettre des fraudes et voler des données précieuses. Cette armée, ce sont les bots malveillants. En 2021, les bots étaient à l’origine de 57 % de toutes les attaques visant les sites marchands, un chiffre bien supérieur aux 33 % observés dans les autres secteurs. Parmi leurs tactiques les plus redoutables figure le credential stuffing, une attaque automatisée qui exploite une faille humaine bien connue : la réutilisation des mots de passe. Cet article décrypte le fonctionnement de cette menace croissante et vous présente les solutions modernes pour la neutraliser et protéger efficacement les comptes de vos clients. Qu’est-ce que le Credential Stuffing? Le credential stuffing, ou « bourrage d’identifiants », n’est pas une attaque par

Protéger votre e-commerce des attaques DDoS : Stratégies et Solutions

Pour un site e-commerce, l’indisponibilité est l’équivalent d’une porte fermée en plein jour de soldes. Chaque minute d’inaccessibilité se traduit par une perte de chiffre d’affaires, une dégradation de l’expérience client et un avantage offert à vos concurrents. L’une des menaces les plus directes et les plus brutales pour la continuité de votre activité est l’attaque par déni de service distribué (DDoS). Une attaque DDoS vise à submerger votre site ou vos serveurs d’un volume de trafic frauduleux si massif qu’il en devient inaccessible pour les visiteurs légitimes. Loin d’être des incidents isolés, ces attaques sont de plus en plus fréquentes et leur coût moyen peut dépasser les 400 000 dollars par incident. Face à cette menace paralysante, une défense réactive est insuffisante. Il est impératif de mettre en place une stratégie de protection multicouche. Ce guide pratique vous explique les mécanismes de défense concrets pour protéger votre site marchand

Cybersécurité E-commerce : Le Guide Ultime pour Sécuriser Votre Plateforme et Vos Ventes

Le commerce en ligne n’est plus une option, c’est une force économique majeure. En 2024, le chiffre d’affaires mondial du e-commerce a dépassé les 6 000 milliards de dollars, et la France confirme cette dynamique avec un marché record de plus de 175 milliards d’euros. Cette croissance fulgurante, accélérée par la digitalisation des habitudes de consommation, offre des opportunités sans précédent. Mais elle s’accompagne d’une réalité incontournable : plus votre activité en ligne prospère, plus elle devient une cible attrayante pour la cybercriminalité. La confiance est la pierre angulaire de votre marque. Un client qui saisit ses informations personnelles et bancaires sur votre site vous accorde un privilège immense. Une seule faille de sécurité peut anéantir cette confiance, entraînant des pertes financières directes, des dommages irréparables à votre réputation et des sanctions réglementaires sévères. En 2024, le coût de la cybercriminalité en France est estimé à plus de 100 milliards

Calendrier de l’Avent cybersécurité 2025

Calendrier de l’Avent Cyber OGO Calendrier de l’Avent de la Cybersécurité Quiz : Acronymes Infernaux × Jour X Que signifie l’acronyme XXXX ? Révéler la réponse

WAAP et Zero Trust : La synergie idéale pour une cybersécurité inégalée

L’architecture Zero Trust (ou « Confiance Zéro ») a révolutionné la pensée en matière de cybersécurité. Fini le modèle du château fort où tout ce qui est à l’intérieur du périmètre est considéré comme fiable. Le principe fondamental du Zero Trust est simple et intransigeant : « ne jamais faire confiance, toujours vérifier ». Chaque demande d’accès, qu’elle provienne de l’extérieur ou de l’intérieur du réseau, doit être traitée comme une menace potentielle et rigoureusement authentifiée et autorisée. Dans ce paradigme, une solution de Web Application and API Protection (WAAP) n’est pas seulement un outil utile ; elle devient une composante essentielle et un point d’application stratégique de la politique Zero Trust pour tout ce qui concerne les applications et les API. Le WAAP comme Point d’Application de la Politique (PEP) Une architecture Zero Trust repose sur trois composantes clés qui travaillent de concert : Pour tout le trafic destiné à vos applications web

ROI d’un WAAP : Calculer la valeur d’une protection applicative renforcée

Investir dans une solution de Web Application and API Protection (WAAP) est une décision stratégique. Comme tout investissement, sa valeur doit être mesurable. Cependant, calculer le retour sur investissement (ROI) d’une solution de cybersécurité peut sembler complexe, car une grande partie de sa valeur réside dans la prévention d’événements qui, idéalement, ne se produisent pas. Pourtant, il est tout à fait possible d’évaluer le ROI d’un WAAP en analysant à la fois les coûts évités (bénéfices tangibles) et les gains de valeur (bénéfices intangibles). La formule de base reste simple : ROI = (Bénéfices Nets / Coût de l’Investissement) x 100 Décomposons les éléments de ce calcul dans le contexte d’un WAAP. 1. Le Coût de l’Investissement Cette partie est la plus simple à calculer. Elle inclut tous les coûts liés à l’acquisition et à l’exploitation de la solution WAAP : 2. Les Bénéfices Nets : Plus que de simples

DevSecOps et WAAP : Intégrer la sécurité applicative dès le développement

L’approche DevSecOps représente une évolution culturelle et technique majeure dans le développement logiciel. Son objectif est d’intégrer la sécurité à chaque étape du cycle de vie de développement (SDLC), de la conception au déploiement, en passant par les phases de test et d’intégration continue (CI/CD). L’idée est de « déplacer la sécurité vers la gauche » (shift left), c’est-à-dire de l’adresser le plus tôt possible pour réduire les coûts et les risques. Dans ce contexte, une solution de Web Application and API Protection (WAAP) peut sembler être une protection de « droite », agissant en production. Cependant, lorsqu’il est utilisé de manière stratégique, le WAAP devient un outil puissant qui comble le fossé entre les équipes de sécurité (Sec) et les équipes de développement/opérations (DevOps), notamment grâce au concept de patching virtuel. Le Défi : La vitesse du développement vs le temps de correction Dans un pipeline CI/CD rapide, les nouvelles versions d’une application

WAAP et RGPD : Le duo gagnant pour sécuriser vos données personnelles

Le Règlement Général sur la Protection des Données (RGPD) impose aux organisations des obligations strictes en matière de protection des données personnelles des citoyens européens. L’une des exigences fondamentales, stipulée à l’Article 32, est de mettre en œuvre des « mesures techniques et organisationnelles appropriées afin de garantir un niveau de sécurité adapté au risque ». Cela inclut la protection des données contre la destruction, la perte, l’altération, la divulgation non autorisée ou l’accès non autorisé. Dans ce contexte, une solution de Web Application and API Protection (WAAP) n’est pas seulement un outil de cybersécurité ; c’est un levier essentiel pour atteindre et démontrer la conformité au RGPD. Comment un WAAP aide à remplir les obligations du RGPD Un WAAP contribue directement à la sécurité des données personnelles en protégeant les applications et les API qui les traitent contre les cyberattaques les plus courantes. 1. Prévention des accès non autorisés et des

Attaques DDoS et DoS : Comment se protéger efficacement avec un WAAP

Une attaque par déni de service (DoS) ou par déni de service distribué (DDoS) est l’une des menaces les plus directes pour la continuité de votre activité en ligne. Son objectif est simple mais dévastateur : rendre votre site web, votre application ou votre API inaccessible aux utilisateurs légitimes en le submergeant de trafic malveillant. Face à des attaques qui peuvent atteindre des térabits par seconde, une protection isolée est vouée à l’échec. Une solution de Web Application and API Protection (WAAP), grâce à son architecture cloud-native et distribuée, offre la seule défense résiliente en fournissant une protection multi-couches. Comprendre les couches d’une attaque DDoS Les attaques DDoS ne sont pas monolithiques ; elles ciblent différentes couches du modèle OSI pour atteindre leur objectif. Pour se défendre efficacement, il faut pouvoir les contrer toutes. La réponse multi-couches du WAAP Un WAF traditionnel, seul, ne peut agir qu’au niveau de la

Nos ressources techniques à télécharger

Explorez nos ressources par secteur d'activité

Restez à la pointe de la cybersécurité, renforcez vos connaissances et découvrez comment .OGO Security résout des défis concrets.

RGPD et e-commerce : Les clés pour une conformité sans faille et la confiance de vos clients

Depuis son entrée en vigueur en 2018, le Règlement Général sur la Protection des Données (RGPD) a profondément transformé la manière dont les entreprises collectent,

Sécurité des paiements en ligne : Guide pour la conformité PCI DSS

Accepter les paiements par carte bancaire est au cœur de toute activité e-commerce. Mais cette fonctionnalité essentielle s’accompagne d’une responsabilité majeure : la protection des

Bots malveillants : Comment stopper le credential stuffing et la fraude sur votre site e-commerce

Une armée silencieuse et invisible menace en permanence votre site e-commerce. Elle ne fait pas de bruit, ne sature pas votre bande passante, mais travaille

La sécurité de vos actifs numériques est notre priorité

Découvrez pourquoi ils choisissent .OGO Security.

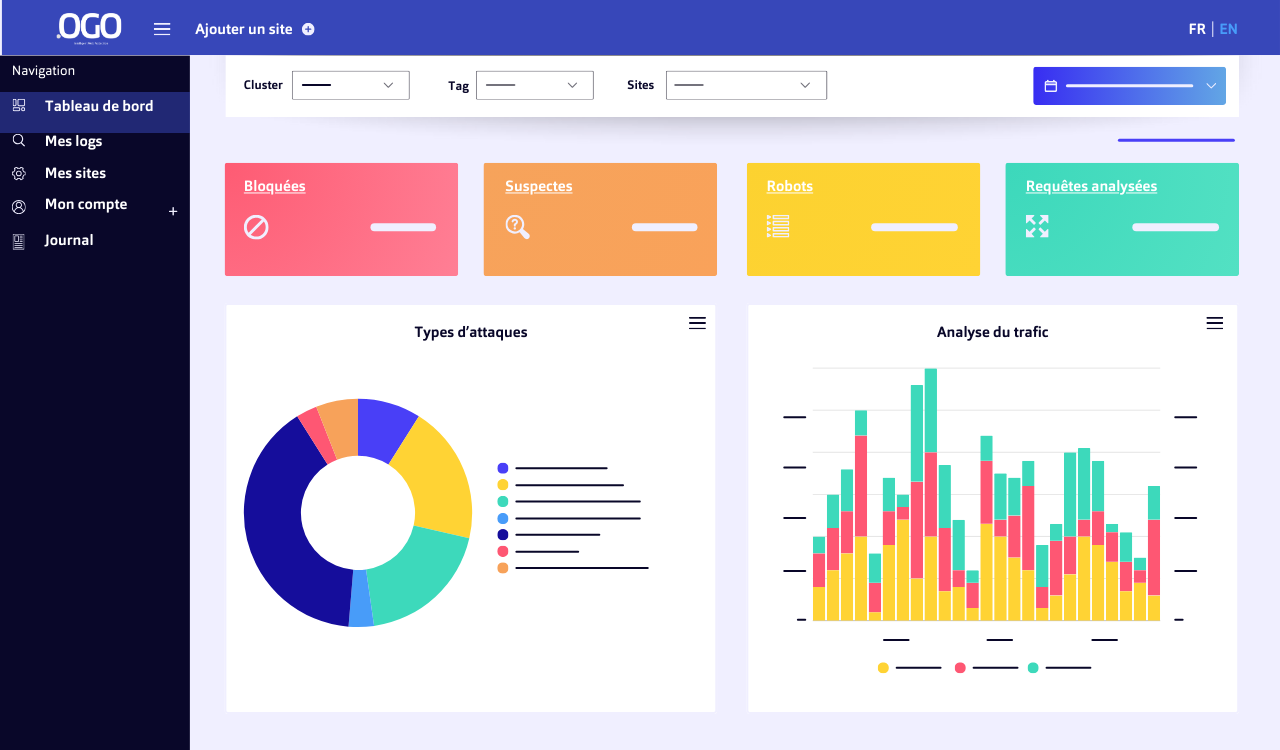

Prenez le contrôle de votre cybersécurité et de la souveraineté de vos données. Contactez nos experts pour une démonstration personnalisée et découvrez comment .OGO Security devient votre partenaire de confiance pour une présence en ligne sécurisée et performante.